iCloudアカウントが22万件流出した問題について、原因の一部が特定され、解析の結果が報告されていました。

ただ、結果を見れば見るほど…やっかい……。

ということで、簡易的に…ではありますが、感染確認の方法を記しておきたいと思います。

基本的には「海賊版の使用」が原因なので”みなさん大丈夫”かとは思いますが、心配な方は一度試しておくとちょっとだけ安心かもしれません。

感染確認の方法

現在確認されている流出経路は、CydiaSubstrate系の脱獄アプリに偽装したマルウェア(ウイルス・トロイの木馬…)が、中国サーバーへアカウント情報を送信している…と言う物です。

そこで、これを逆手に取った確認方法がWeiPhone Tech Teamより提案されていますので、今回はその方法を使用して確認していこうと思います。

ただし、これは簡易的な確認方法であり、全ての状況、または亜種などに対応出来る物ではありません。この点は十分にご注意ください。

ターミナルからサクッと

今回の方法は、コマンドをひとつ実行するだけで感染確認を行う事が出来ます。

ただし、コマンドを使用しますので、ターミナルアプリをCydiaからインストールしておいてください。

記事では個人的に好きな【WhiteTerminal】を使用していますが、【iOS Terminal】でも【MobileTerminal (iOS7)】でも問題ありません。

確認方法

WhiteTerminalなどのターミナルアプリを起動し、以下のコマンドを実行しましょう。

grep -r wushidou /Library/MobileSubstrate/DynamicLibraries/**新たに見つかった送信先を追加した検索コマンド

grep -r “wushidou\|gotoip4\|bamu\|getHanzi” /Library/MobileSubstrate/DynamicLibraries/*

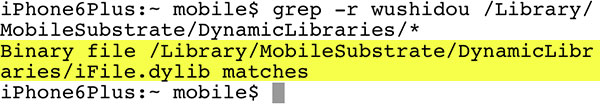

感染していなければ、特に何も表示されないのですが、もし感染している場合は【Binary file /Library/MobileSubstrate/DynamicLibraries/ファイル名.dylib matches】の様な表示が出てきます。

ファイル名部分に書かれている物が、原因となっていますので、dylibと共にplistファイルも削除し、対処を行いましょう。

何してる?

この確認方法は、CydiaSubstrateアドオン(脱獄アプリ)の実行ファイル内に【wushidou】という記述が無いかを確認しています。

では【wushidou】とは何か?ですが、iCloud情報を収集している中国サーバーです。

問題となっているファイルは、このサーバーへ情報を送信していますので、実行ファイル内を確認し、このサーバー名の記述が無いかを確認している…となります。

亜種には対応出来ない

そのため、もし亜種やそれに近い物が存在した場合、サーバー名(URL)が違うこの確認方法では対応出来ません。

また、今回は探すディレクトリを【/Library/MobileSubstrate/DynamicLibraries/】に決めうちしているため、もしこれ以外の場所に実体を隠している…なんて場合にも、対応出来ない事があります。

〆

原因となっているファイルに関しては、私でも入手する事が出来る様な物です。

そのため、今後愉快犯による拡散や亜種が登場する恐れがあります。特に、他の海賊版リポジトリにそういった物を紛れ込ませるのは非常に容易です。

「感染してなかったから大丈夫!」ではなく、今後もそういった物に感染しないよう、海賊版はもちろん、怪しいリポジトリやよく分からない脱獄アプリには手を出さないようにしてください。

コメント

iCloudの事件の記事どれもサムネが禍々しい…w

というか大抵のサムネの文字が上下左右どこか見切れてるんだよね

あの、、、。

Gamecenter鯖落ちてませんかね

うーん

一応チェックしておきますね。

これが出てきてホッとしましたなww

コマンドの囲み画(マーカー引きがある画)のコマンドが”MobileSubstrate”ではなく”MoileSubstrate””になってます。

1枚目の画像でMoileSubstrateになっちゃってます

おっと!ありがとうございます!

ターミナルでの実行時にオプションを追加した影響で、表示が詰まってしまっていたようです…

みんな、JK(笑)のSANTAさんをいじめちゃダメよ!

SANTAさんJKなの?

JK(笑)です

あれ、極小文字の文がないww

場合ためこ?友達かな?

場合ためこの確認方法(笑)

「場合」と「ため」どっちの方が文面的に…なんて考えていたら両方書いたまま公開しちゃった!ってじいちゃんが言ってました…

No such file は大丈夫なんですかね?

恐らく打ち間違えてるので、typo直して再チェックして下さい

ありがとうございます。もう一回やってみます。さんたさんの載せてるあの、微妙な間はスペース一個でいいんですかね?二個ですかね?>_<

スペースは全て「半角スペース」1つになります。

いつも情報をありがとうございます。とても感謝です。わかりましたやってみます‼︎これからも頑張ってください(˃̶᷄ ω ˂̶᷅ )

コピーしてショートカットに入れればいいのに

Firewall IPとかで中国行き通信ブロックするかな

一応やってみたら何も出てこないですね。まあ当たり前ですがw

たかが何百円のために個人情報流失とかばかみたいだよね

割れはやってないから安心だけど、今後正規のものでも一見有用そうに見えて実はこういうのを混ぜていた、みたいな人が出てこないか心配だなぁ…

少し前にBigBossとかがハックされる事もあったし…

まあ私はこれを機に割れ厨が少しでも自重してくれることを望みますねw

サンタさんは優しいJKだなぁ

まあ元々脱獄自体Appleが認めてる物ではないから正規もクソもないんだけどな。割られる方も割る方も今回は自業自得だろうよ。

割られる方とは?

Tweakの作成者かな?

Appleが認めてないっていうか、米政府が認めてるんですがそれは…

これやってみたらactivatorが引っ掛かったんだけど。

なんで??

割れ入れた時に割れレポに入ってたactivatorに入ってたんじゃね?(適当

何も無かったー

一安心

そういう確認報告すると、割れ入ってるから心配で確認したんだろ?

ってツッコミする人がいるからやめた方がいいよ

優しい、優しすぎるよ

割ってんなら確かに一安心でしかないな

「KeyRaider」って名前になったんですね。

乗っ取りされたり色々まずいらしいですよ。

ttp://news.mynavi.jp/news/2015/09/01/423/

米Palo Alto Networksの解析記事はこちら

ttp://researchcenter.paloaltonetworks.com/2015/08/keyraider-ios-malware-steals-over-225000-apple-accounts-to-create-free-app-utopia/

これによると下をgrepしてみればいいらしいですね。

•wushidou

•gotoip4

•bamu

•getHanzi

> となったのですがこれで大丈夫なのでしょうか?

この記事でた時にチェックして

問題なかったが

APPのアプデがエラーしてサインイン失敗したので調べると

昨晩AppleIDがハックされてた

メアドちがうしパズドラやったことないがAppleから下記メールが来て

AppleIDが無効になってた

iCloudでAppleIDのメアド違うものになってた

皆さんも気をつけましょう

オラオラ様、

ご利用の Apple ID dongdianchuan333@yahoo.co.jp は最近、これまでこの Apple ID と関連付けられたことのないコンピュータまたはデバイス上で App Store から パズル&ドラゴンズ をダウンロードするために使用されました。